IIJのドメイン関連サービス

IIJはインターネットに関する様々なサービスを提供しています。もちろんドメインやDNSのサービスもあります。

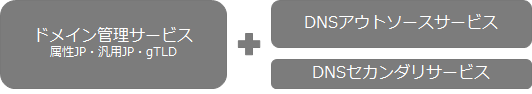

ドメイン管理サービスは、example.jpなどのドメイン自身を登録、維持するサービスです。IIJ経由でドメインを登録したい場合はこちらに申し込んでいただきます。余談ですが、IIJのドメイン管理サービスは解約のお申し出が無い限り毎年ドメインの更新を継続しますので、「うっかり更新手続きを忘れてドメインを失効させてしまった」というトラブルは起こりにくくなります。1

DNSアウトソースサービスは、登録したドメインの情報を管理するDNS権威サーバをIIJが提供するサービスです。DNSサーバは自分で運用することもできますが、なんとなく動いているように見えて、実は正しく動かすのが難しい、案外面倒なサーバです。DNSアウトソースサービスを使うと、ご自身でDNS権威サーバを用意することなく、ドメインの情報を管理することができます。

※ドメイン管理サービス、DNSアウトソースサービスは、それぞれ単独でも契約できます。

※DNSアウトソースサービスは、プライマリサーバ・セカンダリサーバの両方をご提供します。セカンダリサーバのみを提供するDNSセカンダリサービスもあります。

DNSアウトソースサービスのすごいところ

今日のプレスリリースは、DNSアウトソースサービスへの機能追加のお知らせですが、その話を取り上げる前にDNSアウトソースサービスのすごいところについて紹介しましょう。

| 堅牢なDNSサーバをIIJが運用 | DNSSEC対応 |

| Web UIで簡単操作 | REST APIで操作可能 |

| (新機能) サイトフェイルオーバーオプション | |

堅牢なDNSサーバをIIJが運用

DNSアウトソースサービスを構成するDNS権威サーバは、IIJバックボーン上の複数のデータセンターに設置されています。また、DNSサーバに対するDDoS攻撃への対策も施されています。もちろんこれらの設備の運用はIIJのエンジニアが担当しています。

DNSSEC対応

DNSシステムの安全性向上を目指した「DNSSEC」と言う仕組みがあります。DNSSECを実現するためにはDNSサーバに暗号鍵を登録し、定期的にそれを更新する必要があります。この暗号鍵の更新作業は厳密な手順を踏む必要があり、作業に失敗すると対象のドメインの名前解決が行えなくなってしまいます。2このような致命的なトラブルを避けるために、DNSSECに対応したDNSサーバでは慎重な作業が求められます。

DNSアウトソースサービスでは、このDNSSECの作業を自動化しました。ドメイン管理サービスとDNSアウトソースサービスを併用している場合は、管理画面からスイッチを一つONにするだけでDNSSECが有効になります。その後は鍵の更新も自動的に行われるので、作業手順を気にする必要はありません。

Web UIで簡単操作

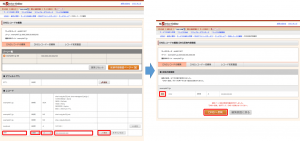

DNS権威サーバに登録された情報(ゾーン情報)を編集する際には、ゾーンファイルをテキストエディタで編集する方法が一般的です。それほど難しい書式ではありませんが、SOAのシリアル値を加算し忘れるなど、慣れていてもうっかりミスをしがちな部分です。

DNSアウトソースサービスでは、このゾーンの編集作業をWeb画面から行うことができます。ゾーン内のレコードの追加・編集・削除を行った後、最後に変更内容を確認してからDNSサーバに反映することができますので、編集ミスを防ぐことができます。

REST APIでの操作

ゾーン情報の操作はWeb画面だけではありません。レコードの追加、削除などの機能をREST APIとして提供しています。APIを使うプログラムを開発することで、他のシステムと同期してゾーン情報を変更することができます。たとえば、クラウドにサーバを追加すると自動的にゾーンにレコードが追加されるような仕組みを作ることができます。

- DO-API Reference (APIマニュアル)

新機能、サイトフェイルオーバーオプション

そして、今回追加されたのが、サイトフェイルオーバーオプションです。このオプションは、あらかじめ指定した設定に従ってお客様サーバの監視を行い、お客様サーバが停止した際にDNSの応答を切り替えるという機能を持っています。こちらはDNSアウトソースサービスの有償オプションとして提供します。

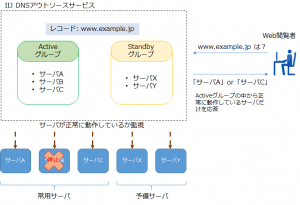

複数のサーバで負荷分散・障害対策

サイトフェイルオーバーオプションで登録したレコード (例: www.example.jp) には「Activeグループ」として複数のサーバを登録しておくことができます。DNSアウトソースサービスのサーバは、レコードに対する問い合わせがあった場合に、Activeグループに登録されているサーバの中からいずれか一つをランダムに選んで応答します。これにより、多数のアクセスを受けるWebサイトなどで、アクセスを複数のサーバに分散させることができます。

また、登録されたサーバ群はIIJから常時監視が行われています。もし、サーバが停止していることが検出された場合、停止しているサーバは問い合わせに対する応答には含まれなくなります。これによって、サーバが障害などで停止した際に、該当のサーバを自動的に切り離すことができるのです。

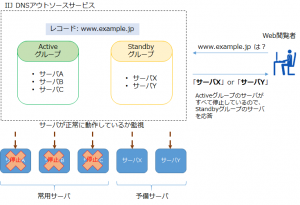

常用サーバトラブル時に予備サーバへ誘導

サイトフェイルオーバーオプションでは、「Activeグループ」とは別に、「Standbyグループ」としてサーバを設定することができます。こちらに設定されたサーバは、Activeグループが動作しているときには応答に含まれません。Activeグループのサーバがすべて停止したときにだけDNSの応答として利用されます。

この予備サーバは常用サーバと同じデータセンターに置いておく必要はありません。例えば、地理的に離れたデータセンターやクラウドに置いておけば、災害などでメインのデータセンターが丸ごと停止してしまった場合でも、別の場所においた予備サーバに切り替えてサービスを継続することができます。

さらに、Standbyグループのサーバもすべて停止している場合は、サービス停止のお詫びを掲載するための「Sorryサーバ」へ誘導することもできます。Sorryサーバは自分で用意したサーバを指定することも、IIJが用意した共通のサーバを使用することもできます。

監視・通知

サイトフェイルオーバーオプションの「監視」は様々な方法が選択できます。

- PING監視 …… 対象サーバからpingの応答があるかどうか

- PORT監視 …… 対処サーバの指定ポートにTCP接続ができるかどうか

- HTTP監視(ステータス) …… 指定URLにアクセスした際に、指定したStatusが帰ってくるかどうか (HTTPS対応)

- HTTP監視(文字列) …… 指定URLにアクセスした際に、指定した文字列が帰ってくるかどうか (HTTPS対応)

対象のサーバにサーバのステータスを返すスクリプトを設置し、それをHTTP監視(文字列)で監視することで、サーバ自身の状態ではなくデータベースの状態やその他のリソースの状況に応じてサーバを切り離すこともできます。このあたりは応用次第です。

また、監視対象のサーバが停止したことを検知した際には、指定したメールアドレスに通知を送るだけでなく、自動音声による電話での通知を行うこともできます。トラブル対応のために運用担当者を呼び出さなければならない場合に、便利な機能です。

このような、負荷分散・監視・切り替えの機能はGSLB(広域負荷分散)と呼ばれることもあります。GSLBを提供するための機器も市販されていますが、導入費用・保守費用が高額で、よほど大規模なシステムでないと利用が困難です。DNSアウトソースサービスのサイトフェイルオーバーオプションでは、安価にGSLBと同等の機能を利用することができます。

IIJエンジニアにも人気?

冒頭にも書きましたが、DNSサーバというのは案外運用が手間なサーバです。さらに、広く利用されているDNSサーバソフトウェアには度々脆弱性が発見されており、DNS運用者のメーリングリストに「重複をお許しください」というメール3が流れるたびに慌てて対応を迫られます。DNSアウトソースサービスは、そのような手間をまさに「アウトソース」することができるサービスです。

個人的にドメインを登録しているIIJエンジニアと話をすると、「あれは個人でも使いたい」という話になることもしばしばです。皆様も、是非DNSアウトソースサービスをご検討ください。

キャンペーンのお知らせ

サイトフェイルオーバーオプション提供開始に合わせて、2015年3月16日~6月30日の間「落ちないWebサイト応援キャンペーン」を実施します。このキャンペーンではDNSアウトソースサービスとサイトフェイルオーバーオプションをご契約のお客様に、クラウドサービスIIJ GIOの最大2ヶ月間無料でトライアルしていただけます。(初期費用無料+トライアル期間中は月額無料)組み合わせ対象のGIOのロケーションは、日本・シンガポール・ヨーロッパから選べます。